Autor: Simon Kugler

Wie Fan Fictions entstanden und warum sie gegen das Urheberrecht verstoßen

Wie Fan-Fiction-Autoren und RPG-Betreiber mit der geltenden Rechtslage umgehen

Wie sich die Fan-Fiction-Kultur professionalisiert und was aus dieser Entwicklung erwächst

Abschnitt 1 – Der ReichenbaChfall

Altes Konzept – modernes Phänomen

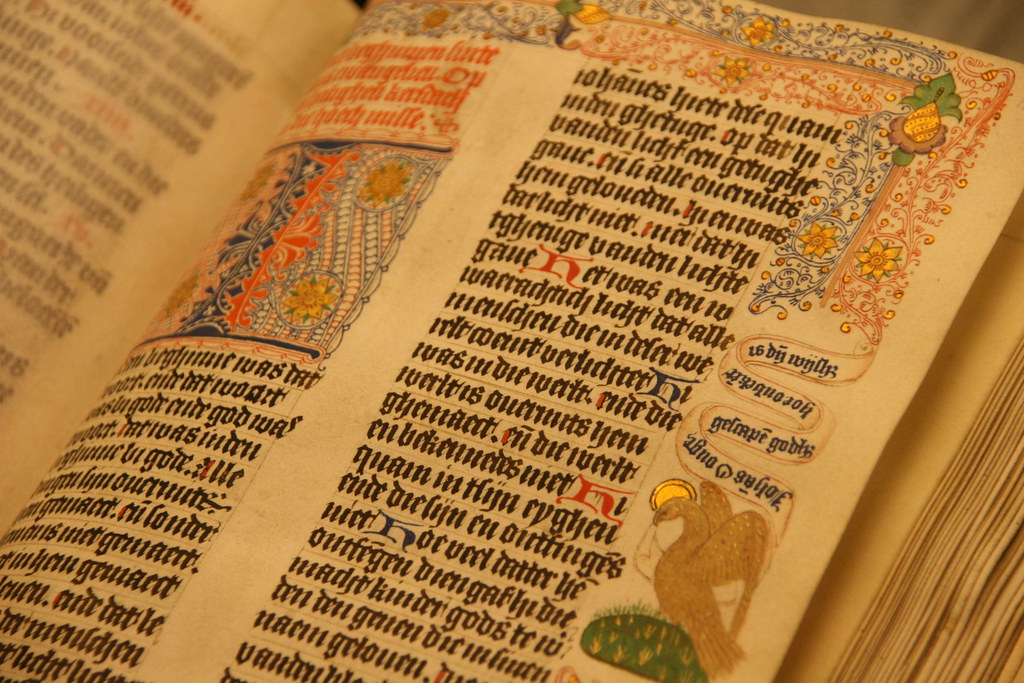

Das Weitererzählen, Verändern oder Umformen bestehender Erzählungen hat eine lange Historie und Tradition.

Im Mittelalter wurden antike Stoffe aufgegriffen und für die bestehende höfische Gesellschaft neu interpretiert und arrangiert. Auch die Artus-Sage wurde vielfach aufgegriffen und in Versform gegossen. Für die eigene Erzählung griff man dabei fast immer auf bereits bestehendes Material zurück. Alles war miteinander verwoben.

Auch Bertold Brechts berühmte Dreigroschenoper ist eine Bearbeitung eines bestehenden Werkes. Der Dramatiker ließ sich von der Beggar’s Opera aus dem Jahr 1728 inspirieren. Einige Lieder, die Brecht in seinem Stück verwendet, stammen zudem von dem spätmittelalterlichen Dichter François Villon. Brecht übernahm sie wortgetreu. Ohne Quellenangabe.[1]

Ein weiteres modernes Beispiel ist der Kosmos von H. P. Lovecraft, der noch zu seinen Lebzeiten durch Erzählungen von befreundeten Autoren, mit denen er rege korrespondierte, angereichert und erweitert wurde.

Fan Fictions und schriftbasierte Roleplaying-Games, die an ein beliebtes Buch, eine Serie oder einen Film anknüpfen, reihen sich also in eine lange Tradition der Stoffadaption ein. Was sie machen ist somit keineswegs neu. Doch aufgrund ihrer Form und der veränderten Bedingungen sind sie doch etwas vollkommen Neuartiges – ein modernes Phänomen. Ein Phänomen, das von Beginn an ein Spannungsfeld erzeugte.

Denn nach wie vor sind die meisten Fan Fictions und RPGs eigentlich illegal.

Wie sich die Fan-Fiction-Kultur entwickelte

Im Jahr 1893 stürzen zwei Männer in den Tod. Die tragische Szene ereignet sich in der Schweiz, aber sie wird vor allem in Großbritannien für große Bestürzung sorgen. Aber auch für Empörung und Unverständnis. Dabei sind die beiden zu Tode gekommenen Männer nicht einmal real. Es sind fiktive Figuren. Der eine ist der »Napoleon des Verbrechens«, der andere der vermutlich schon damals berühmteste Detektiv der Welt – Sherlock Holmes.

Arthus Conan Doyle tötet den Protagonisten seiner Detektivgeschichten und die Tat treibt seine Leser auf die Straße. Öffentlich wird der Tod der literarischen Figur betrauert. Weil Doyle erst 1903 ein Einsehen hat und Holmes von den Toten auferstehen lässt, vernetzen sich die Leser miteinander, um das Gedenken an den Detektiv lebendig zu halten.[2] Damit legen sie den Grundstein für das erste organisierte Fandom. In verlagsunabhängig publizierten Magazinen und Essays werden Figuren und Handlung besprochen, Lücken gefüllt und kontradiktorische Angaben in den Geschichten diskutiert.[3]

Die Begrifflichkeit Fan Fiction etabliert sich in den 1960ern, als das Star-Trek-Universum immer mehr Menschen in seinen Bann zieht und mit Spockanalia das erste Fanzine entsteht, in dem Fans Bilder, Kommentare und eigene Geschichten publizieren.[4]

Seitdem entstanden unzählige weitere Fandoms, basierend auf Filmen, Serien, Büchern oder Comics und sie alle fanden in den 90ern im Internet eine neue Heimat, das mit seinen Möglichkeiten der weltweiten Vernetzung, Interaktion und Publikation optimale Bedingungen für die kreative Fankultur bot.

Verbreitung im Internet

»Heute ist Fan Fiction ohne die zugrunde liegenden digitalen Praktiken der Vernetzung von Dokumenten und Akteuren kaum mehr denkbar.«

Reißmann, Klaas, Hoffmann: Fan Fiction, Urheberrecht und Empirical Legal Studies

Fan Fictions fanden zunächst über fandom-spezifische Foren und Mailinglisten Verbreitung[5], waren aber auch bald schon auf eigenständigen Plattformen zu finden. Dadurch konnten sie mitunter eine große Leserschaft gewinnen. Die größten Plattformen und Archive diese Art, wie die englischsprachigen Seiten ‚Archiv of your own‘ (AO3) und ‚FanFiction.net‘, haben heute Nutzerzahlen in Millionenhöhe.[3]

Durch die Vernetzung der Community entstehen ständig neue Projekte. Es kommt zu Kooperation oder inhaltlichen Crossovers, bei denen Charaktere aus verschiedenen Vorlagen aufeinandertreffen.

Fan Fictions sind aber nicht die einzige Ausdrucksform literarischer Kreativität von Fans im Internet. In forengestützten Role-Playling Games (RPGs) werden Geschichten aus Sicht einzelner Figuren kollaborativ erzählt. Als Grundlage dient dabei meist ein spezifisches Universum, das durch die verschiedenen Handlungsstränge stetig erweitert, verändert oder neu ausgestaltet wird. Durch den kollektiven Schreibprozess kommt es zu einer Verschmelzung von Autor und Leser und oft auch zu einer starken Identifizierung mit der eigenen Figur.

Die Urheberrechtsproblematik

Durch das Internet wurden Fan Fictions immer mehr zu einem Massenphänomen. Die bereits bestehende Frage, in welchem Rahmen die Nutzung von urheberrechtlich geschütztem Material in einem nicht-kommerziellen Kontext praktiziert werden kann, gewann durch diese Entwicklung neue Brisanz. Denn was im Privaten problemlos möglich ist, erhält im Internet eine ganz andere Dimension.

Sobald ein Text der Allgemeinheit zugänglich gemacht wird, und dazu zählt auch das Publizieren in Foren oder Online-Archiven, fällt er unter geltendes Recht. Und dieses besagt:

»Bearbeitungen oder andere Umgestaltungen des Werkes dürfen nur mit Einwilligung des Urhebers des bearbeiteten oder umgestalteten Werkes veröffentlicht oder verwertet werden.«

§ 23 UrHG

Dieser Schutz gilt bei literarischen Werken nicht nur für die Gesamtdarstellungen, sondern auch für einzelne Figuren, sofern deren Darstellung charakteristisch für das Werk ist. Gemeint sind damit handelnde Figuren mit Wiedererkennungswert, wie bpsw. Harry Potter oder Bella Swan, aber auch Nebenfiguren, wie Severus Snape oder Charlie Swan, Bellas Vater.

»Der Gestaltenschutz der Rechtsprechung honoriert somit die individuelle

Konzeption einer fiktiven Figur.«Claudia Summerer: „Illegale Fans“

Allerdings gibts es unter Juristen eine differenzierte Debatte darüber, wie eng oder weit der Gestaltenschutz gefasst werden kann und sollte.[6] Für Fan-Fiction-Autoren und RPG-Autoren ist diese Uneindeutigkeit ein Unsicherheitsfaktor, da im Zweifelsfall unklar bleibt, ob bspw. bereits die Zuschreibung bestimmter Charakteristiken für eine bestimmte Figur den Gestaltenschutz berührt oder nicht.

Mit dieser Problematik befasst sich auch Rechtsanwalt Christian Solmecke in seinem Video zum Thema Urheberrecht und Fan Fiction.

Abschnitt 2 – Please Don’t Sue ME

Umgang mit Rechtsnormen und Schutzrechten

In der Fan-Fiction-Community (RPGs mit eingeschlossen) herrschte lange die Annahme vor, sich in einer rechtlichen Grauzone zu bewegen. Mitunter wird auch heute noch vereinzelt davon ausgegangen.

Gründe für diese Annahme waren und sind zum einen Differenzen zwischen verschiedenen nationalen Rechtsnormen, wie dem deutschen Urheberrecht und dem amerikanischen Copyright Law, aber auch einzelne Aspekte der jeweiligen Gesetze.

Das Urheberrecht unterscheidet bspw. zwischen freier Benutzung und unfreier Bearbeitung.[7] Die freie Benutzung greift immer dann, wenn ein urheberrechtlich geschütztes Werk lediglich als Inspirationsquelle verwendet wird und das neu entstandene Werk selbst urheberrechtlich schutzfähig ist. Dafür müssen beide Werke jedoch ausreichend unterschiedlich sein. Trifft dies zu, dann gilt:

»Ein selbständiges Werk, das in freier Benutzung des Werkes eines anderen geschaffen worden ist, darf ohne Zustimmung des Urhebers des benutzten Werkes veröffentlicht und verwertet werden.«

§ 24 UrhG

Ab wann sich zwei Werke ausreichend voneinander unterscheiden, ist allerdings nicht näher bestimmt. Es sollte daher nicht verwundern, dass die freie Benutzung von Fan-Fiction- und RPG-Autoren im Zweifelsfall weiter gefasst wurde und wird als von Urheberrechtsinhabern.

Es muss jedoch davon ausgegangen werden, dass bereits die Erwähnung charakteristischer Handlungsorte oder Nebenfiguren, selbst wenn der Rest des Werkes eindeutig eine kreative Eigenleistung darstellt, dazu führen kann, dass das gesamte Werk nicht mehr im Einklang mit dem Recht auf freie Benutzung steht.

E. L. James, Autorin von Fifty Shades of Grey, änderte aus einem ähnlichen Grund, noch bevor ihre Geschichte als Buch publiziert wurde, die Namen ihrer Protagonisten, die an Edward Cullen und Bella Swan angelegt waren, ab.

Dem Gestaltenschutz, der nicht näher definierten Trennlinie zwischen freier Bearbeitung und unfreier Benutzung, sowie weiteren rechtlichen Unsicherheiten wird durch die gängige Praxis Tribut gezollt, in einem Disclaimer auf die Rechteinhaber des Ausgangsmaterials zu verweisen und sich von allen Eigentumsansprüchen an den verwendeten Figuren und übernommenen Inhalten freizusprechen.

Diese Disclaimer, egal welcher Art, haben jedoch keine rechtliche Gültigkeit und schützen im Zweifelsfall nicht vor einer Abmahnung oder Anklage. Diese Tatsache ist auch bereits seit langem in der Community bekannt, dennoch werden Disclaimer standardmäßig verwendet, weil sie a) zum guten Ton gehören b) den Schöpfer des zugrundeliegenden Werks würdigen und c) nach außen signalisieren, dass sich die Autoren bewusst sind, dass sie ein urheberrechtlich geschütztes Werk als Grundlage für ihre eigenen Texte verwenden und es sich somit nicht heimlich „aneignen“.

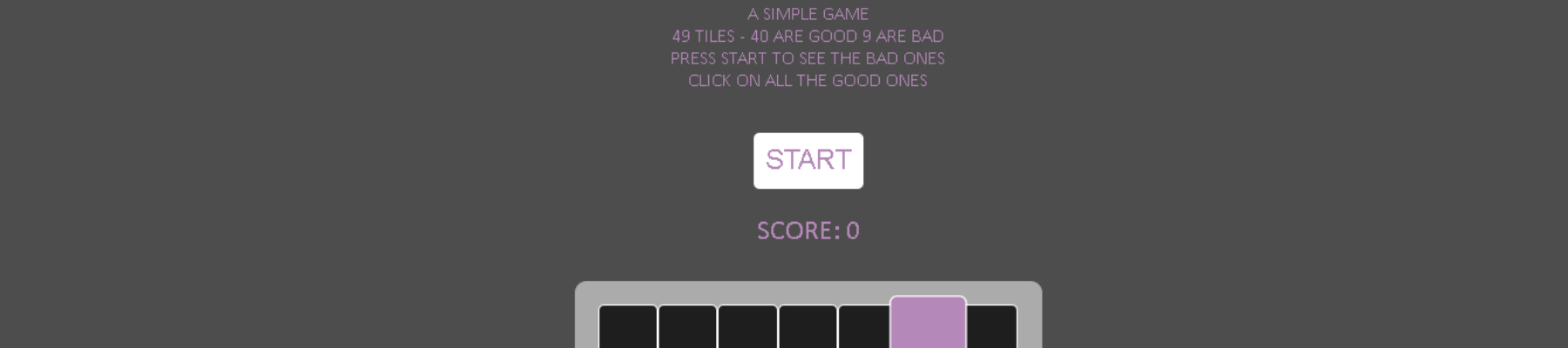

Die Urheberrechtsreform

Auch die Urheberrechtsreform, die 2018 vom EU-Ministerrat auf den Weg gebracht und im März 2019 vom EU-Parlament beschlossen wurde und bis zum 07. Juni 2021 in nationales Recht umgesetzt werden muss, half nicht dabei, die bereits bestehenden Unsicherheiten auszuräumen. Zwar waren Fan-Fiction- und RPG-Autoren von der Reform allenfalls indirekt betroffen, bedingt durch den allgemeinen Aufschrei im Internet und den massiven Protest, der sich sowohl im Digitalen als auch auf der Straße formierte, wurde allerdings ein neues Bewusstsein für geltende Rechtsnormen und bestehende Probleme geschaffen.

Aber auch außerhalb der Community geriet durch die Urheberrechtsreform einiges in Bewegung. Fan Fictions wurden bspw. im Kontext der Grundsatzdiskussion über das Urheberrecht in Bezug auf Mashups und Remixes thematisiert[8] oder zum Gegenstand wissenschaftlicher Forschung.

An der Universität Siegen befasste sich eine Projektgruppe im Rahmen des Sonderforschungsbereichs „Medien der Kooperation“ am Beispiel von Fan Fiction mit den sozialen und juristischen Rahmenbedingungen kooperativen und derivativen Werkschaffens im Netz. Die Projektleiterin Dr. Dagmar Hoffmann (Professorin für Medien und Kommunikation) kommt zusammen mit Dr. Wolfgang Reißmann dabei zu folgender Einschätzung:

»Zwar suggeriert die derzeitige Situation – zumindest im Bereich Fan

Fiction – eine Koexistenz der kreativen Fans, die gewisse rote Linien nicht überschreiten, und der Medienindustrie, die von weitgehender Verfolgung absieht. Dieses fragile Nebeneinander kann letztlich jedoch nicht darüber hinwegtäuschen, dass für die Fans Rechtsunsicherheit besteht und sie im Zweifelsfall, wenn ihr Handeln nicht in die Verwertungs- und Marketingstrategien der großen Medienunternehmen passt, rechtlich am „kürzeren Hebel“ sitzen.«Selbstbestimmung in Fan-Fiction-Kulturen. In: M&K, Jahrgang 66 (2018), Heft 4.

Die beiden Forscher äußern im Weiteren ihre Hoffnung, dass die wissenschaftliche Betrachtung eine produktive Grundlage für die bestehende Auseinandersetzung bieten wird.

Derzeit zeigen sich die meisten Autoren und Verlage aufgeschlossen gegenüber dem kreativen Schaffen der Fans. Ohne eine Sicherheiten schaffende Reformierung des geltenden Urheberrechts auf nationaler Ebene bleibt die Fan-Fiction-Kultur damit aber abhängig vom guten Willen und der Duldung der Urheberrechtsinhaber.

Dass eine solche Toleranz keinesfalls selbstverständlich ist, hat die Vergangenheit gezeigt.

Abschnitt 3 – Trends und Herausforderungen

Wie Autoren die Fan-Fiction-Kultur bewerten

Zu Beginn des neuen Jahrtausends spitzte sich der Konflikt zwischen Rechteinhabern und Fan-Autoren zu. Es wurde mit Abmahnungen gedroht und vereinzelt kam es auch zu juristischen Auseinandersetzungen.[9] Einzelne Autoren ging es darum, die alleinige Deutungshoheit über ihr Schaffenswerk zu behalten, andere fürchteten Plagiate und Umsatzeinbußen durch Fan Fictions.

Die kommerzielle Verwertung von Fan Fictions und RPG-Inhalten spielte allerdings weder zum damaligen Zeitpunkt noch danach eine relevante Rolle. Auch Plagiate blieben eine absolute Seltenheit. Stattdessen erkannten große Verlage und Markeninhaber, dass die Fan-Fiction-Kultur vor allem positive Effekte hervorruft, bspw. indem sie zur Bekanntheit eines Werkes beiträgt oder für eine langfristige Kundenbindung sorgt.[9]

Das veränderte die Wahrnehmung der Fan-Fiction-Kultur, die nun weitaus positiver bewertet und auch von einigen äußerst populären Autoren, wie J. K. Rowling, Stephanie Meyer oder Terry Pratchett, als Würdigung ihrer eigenen Werke verstanden wurde. Das führte im Allgemeinen zu einem weniger konfrontative Umgang mit Fan-Fiction- und RPG-Autoren.

Trotzdem befassen sich auch aufgeschlossene Schriftsteller meistens nicht direkt mit den Texten ihrer Fans, zum einen weil sie mögliche Rechtsstreitigkeiten von vorneherein vermeiden wollen, aber auch, um nicht in einen Interessenskonflikt zu geraten. Im Regelfall bleiben Fan Fictions daher bewusst unbeachtet. Die meisten erfolgreichen Autoren sind sich allerdings ihrer schreibenden Fans bewusst.

Fortschreitende Professionalisierung

Inzwischen ist aber nicht nur die Außenwahrnehmung von Fan Fictions eine andere, auch die Fan-Fiction-Kultur hat sich stetig verändert und weiterentwickelt. Durch neue Plattformen, wie Wattpad, aber auch ein gewandeltes Selbstverständnis der Autoren befindet sich die Community in einem Prozess der Professionalisierung.

Hinter großen Online-Archiven und Plattformen aber auch kleineren RPG-Foren stehen Administratoren- und Support-Teams, die sich um den technischen Unterbau kümmern. Moderatoren betreuen die Community, kontrollieren den Einhalt der Regeln und schlichten Streitigkeiten. Archive of Our Own bietet seinen Mitgliedern im Einzelfall sogar Unterstützung bei Rechtsstreitigkeiten.

»We are committed to defending fanworks against legal challenges. Our position on transformative fanworks is detailed in the OTW FAQ. We have legal resources and alliances on which we can draw. However, that is not a guarantee that the organization can or will fight each battle. The Board will take into account a variety of factors, both legal and otherwise, in responding to a legal challenge.«

AO3 – Terms of Service – What we believe

Diese Arbeit wird entweder durch Spenden finanziert (z. B. bei AO3) oder durch Werbeeinnahmen (z. B. bei Wattpad). Generell ausgeschlossen ist jedoch weiterhin, dass die Autoren mit ihren Geschichten Geld verdienen. An diesem Grundsatz, der aufgrund der urheberrechtlichen Bestimmung eigentlich nicht verhandelbar ist, wird derzeit jedoch gerüttelt. Auf Patreon suchen inzwischen auch vermehrt Fan-Fiction-Autoren nach monetärer Unterstützung, was in der Community recht kritisch gesehen wird, weil befürchtet wird, dass, sollten immer mehr Autoren diesem Beispiel folgen, die Duldung von Fan Fiction durch die Rechteinhaber auf’s Spiel gesetzt wird.

Für die großen Plattformen ist dies ebenfalls ein Problem. Bei AO3 ist die Verbreitung von kommerziellen Produkten und Aktivitäten bspw. generell untersagt. Bereits die Verlinkung auf Patreon ist in diesem Kontext hochproblematisch, weshalb es immer wieder zur Sperrung von Accounts kommt. Letztlich können aber auch die Plattformbetreiber die Nutzung von Patreon nicht unterbinden.

Im Bereich der RPGs ist diese Entwicklung eher irrelevant, da an den kollaborativ erzählten Geschichten kein einzelner Autor die Rechte daran für sich allein beanspruchen und auf diesem Wege monetarisieren könnte.

Ob die Nutzung von Patreon und ähnlicher Angebote daher zu einem Problem für die Fan-Fiction-Kultur an sich wird, ist zumindest im Moment noch nicht klar. Zweifelsohne wird diese Entwicklung aber zu neuerlichen Debatten über die derzeit geltenden rechtlichen Bestimmungen führen und gegebenenfalls sogar eine juristische Nachjustierung erzwingen.

Die Urheberrechtsreform ist zwar erst vor 2 Jahren beschlossen worden und wird erst in diesem Jahr in nationales Recht umgesetzt, das bedeutet aber noch lange nicht, dass sie auch auf der Höhe der Zeit ist.

QUELLEN

[1] Ullstein Buchverlage: I love writing: Plagiat oder Inspiration? Ausleuchtung einer Grauzone

[2] Jennifer Keishin Armstrong: How Sherlock Holmes changed the world (2016)

[3] Reißmann, Wolfgang; Klaas, Nadine; Hoffmann Dagmar: Fan Fiction, Urheberrecht und Empirical Legal Studies. IN: POP. Kultur und Kritik, Heft 10, S. 158 (2017)

[4] Maria Jose and John Tenuto: Spockanalia — The first Star Trek Fanzine (2014)

[5] Reißmann, Hoffmann: Selbstbestimmungen in Fan Fiction Kulturen. In: M&K, Jahrgang 66, Heft 4, S. 469 (2018)

[6] Summerer, Claudia: „Illegale Fans“, S. 48-49 (2015)

[7] Reißmann, Wolfgang; Klaas, Nadine; Hoffmann Dagmar: Fan Fiction, Urheberrecht und Empirical Legal Studies. IN: POP. Kultur und Kritik, Heft 10, S. 162 (2017)

[8] Djordjevic, Valerie: Mashups, Remixes, Samples. In: Dossier Urheberrecht, S. 103 (2018)

[9] Reißmann, Wolfgang; Hoffmann, Dagmar: Selbstbestimmungen in Fan Fiction Kulturen. In: M&K, Jahrgang 66, Heft 4, S. 470 (2018)

Beitragsbild

„Urheberrecht“ by Skley. Licensed with CC BY-ND 2.0.

Dieser Beitrag ist im Studiengang Informationsmanagement an der Hochschule Hannover im Rahmen des Kurses Content Management (Wintersemester 2020/21, Prof. Dr.-Ing. Steinberg) entstanden. Die besten Beiträge stellen wir Euch hier in den nächsten Wochen nach und nach vor.